在 2024 年美国黑帽大会上,SafeBreach研究人员 Alon Leviev 提出了一种攻击方法,它可以操纵操作列表 XML 文件来推送 "Windows 降级 "工具,从而绕过所有 Windows 验证步骤和可信安装程序。该工具还能操纵 Windows 确认系统已完全更新。

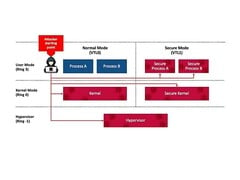

Windows 更新过程曾被入侵过。BlackLotus UEFI Bootkit 于 2023 年发布,其中包括利用 Windows 更新架构漏洞的降级功能。与列维耶夫展示的方法类似,BlackLotus Bootkit 会对各种系统组件进行降级,以绕过 VBS UEFI 锁。然后,威胁行为者就可以在以前的最新系统上使用权限升级 "零日 "攻击。Leviev 在 SafeBreach 的一篇博文中写道:"我发现了多种禁用基于虚拟化的 Windows 安全性(VBS)的方法,包括凭证防护(Credential Guard)和管理程序保护代码完整性(HVCI)等功能,甚至在使用 UEFI 锁时也是如此。据我所知,这是 VBS 的 UEFI 锁第一次在没有物理访问的情况下被绕过。

Leviev 于今年 2 月向微软通报了这些漏洞。不过,微软仍在开发安全更新,以撤销过时和未打补丁的 VBS 系统。微软还计划发布一份指南,"为客户提供可用的缓解措施或相关风险降低指南"。Leviev 认为,这些攻击是无法检测和隐形的,因此指导是必要的。如需了解更多信息或查看实际利用情况,请访问以下资源。

» Notebookcheck多媒体笔记本电脑Top 10排名

» Notebookcheck游戏笔记本电脑Top 10排名

» Notebookcheck低价办公/商务笔记本电脑Top 10排名

» Notebookcheck高端办公/商务笔记本电脑Top 10排名

» Notebookcheck工作站笔记本电脑Top 10排名

» Notebookcheck亚笔记本电脑Top 10排名

» Notebookcheck超级本产品Top 10排名

» Notebookcheck变形本产品Top 10排名

» Notebookcheck平板电脑Top 10排名

» Notebookcheck智能手机Top 10排名

» Notebookcheck评测过最出色的笔记本电脑屏幕

» Notebookcheck售价500欧元以下笔记本电脑Top 10排名

» Notebookcheck售价300欧元以下笔记本电脑Top 10排名

![虽然 NTDev 能够让 Windows 11 在 iPhone 15 Pro 上运行,但速度很慢(图片来源:Apple 和微软[编者注])。](fileadmin/_processed_/3/d/csm_Windows-11-on-iPhone_81724f01d3.jpg)