一个无法修补的 Yubico 双因素身份验证密钥漏洞破坏了大多数 Yubikey 5、Security Key 和 YubiHSM 2FA 设备的安全性。飞天 A22 JavaCard 和其他使用英飞凌 SLB96xx 系列 TPM 的设备也存在漏洞。所有易受攻击的 2FA 密钥都应视为已损坏,并尽快更换为非易受攻击的密钥。

双因素 (2FA) 安全验证除了使用密码外,还使用软件应用程序(如 Microsoft Authenticator)或硬件密钥(如 Yubikey)生成的唯一代码来登录在线账户。越来越多的账户提供商(如银行)都采用了双因素验证安全技术,以减少数据和资金被盗。

双因素验证密钥依赖于使用难以逆向工程的方法生成唯一的代码。现代 2FA 应用程序和密钥通常使用更复杂的数学方法,如椭圆曲线算法 (深入研究 IBM 网站上的数学知识)。).

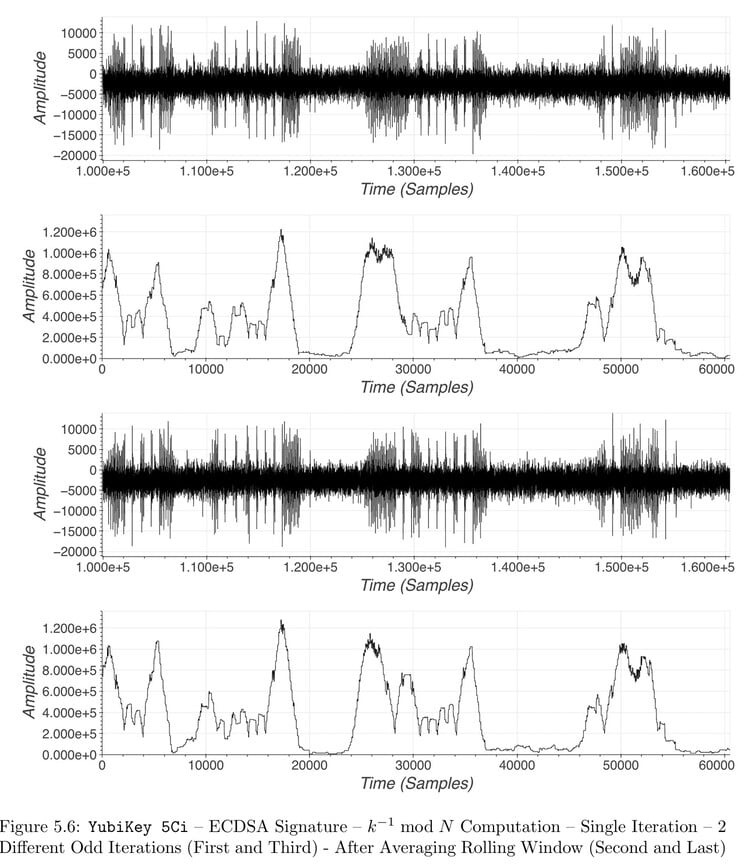

侧信道攻击通过监控电子设备的各个方面来制造攻击。对于 Yubico、Feitian 和其他 2FA 密钥中使用的易受攻击的英飞凌 TPM 芯片,Ninjalabs 的研究人员花了两年时间捕捉和破译芯片的无线电发射,以制造攻击。

黑客最多需要一个小时的时间来捕捉无线电发射,然后用一两天的时间来破译数据并创建 2FA 密钥的副本。其中的数学和技术相当复杂,因此有密码学、数学和电子学知识的读者可以在NinjaLab 的文章中阅读这些复杂的方法。.NinjaLab此前也揭露过类似的漏洞其他 Google Titan、Feitian、Yubico 和 NXP 密钥中也存在类似漏洞。

Yubico 2FA 密钥用户应查阅Yubico 安全公告查看他们的密钥是否存在漏洞。其他设备的用户需要向制造商询问设备是否使用了易受攻击的英飞凌 SLB96xx 系列 TPM。受影响的设备无法通过修补程序来修复安全漏洞。

所有受影响的密钥所有者在确认替代品不存在漏洞后,应强烈考虑改用替代品。替代 2FA 密钥包括Feitian或iShield。

» Notebookcheck多媒体笔记本电脑Top 10排名

» Notebookcheck游戏笔记本电脑Top 10排名

» Notebookcheck低价办公/商务笔记本电脑Top 10排名

» Notebookcheck高端办公/商务笔记本电脑Top 10排名

» Notebookcheck工作站笔记本电脑Top 10排名

» Notebookcheck亚笔记本电脑Top 10排名

» Notebookcheck超级本产品Top 10排名

» Notebookcheck变形本产品Top 10排名

» Notebookcheck平板电脑Top 10排名

» Notebookcheck智能手机Top 10排名

» Notebookcheck评测过最出色的笔记本电脑屏幕

» Notebookcheck售价500欧元以下笔记本电脑Top 10排名

» Notebookcheck售价300欧元以下笔记本电脑Top 10排名